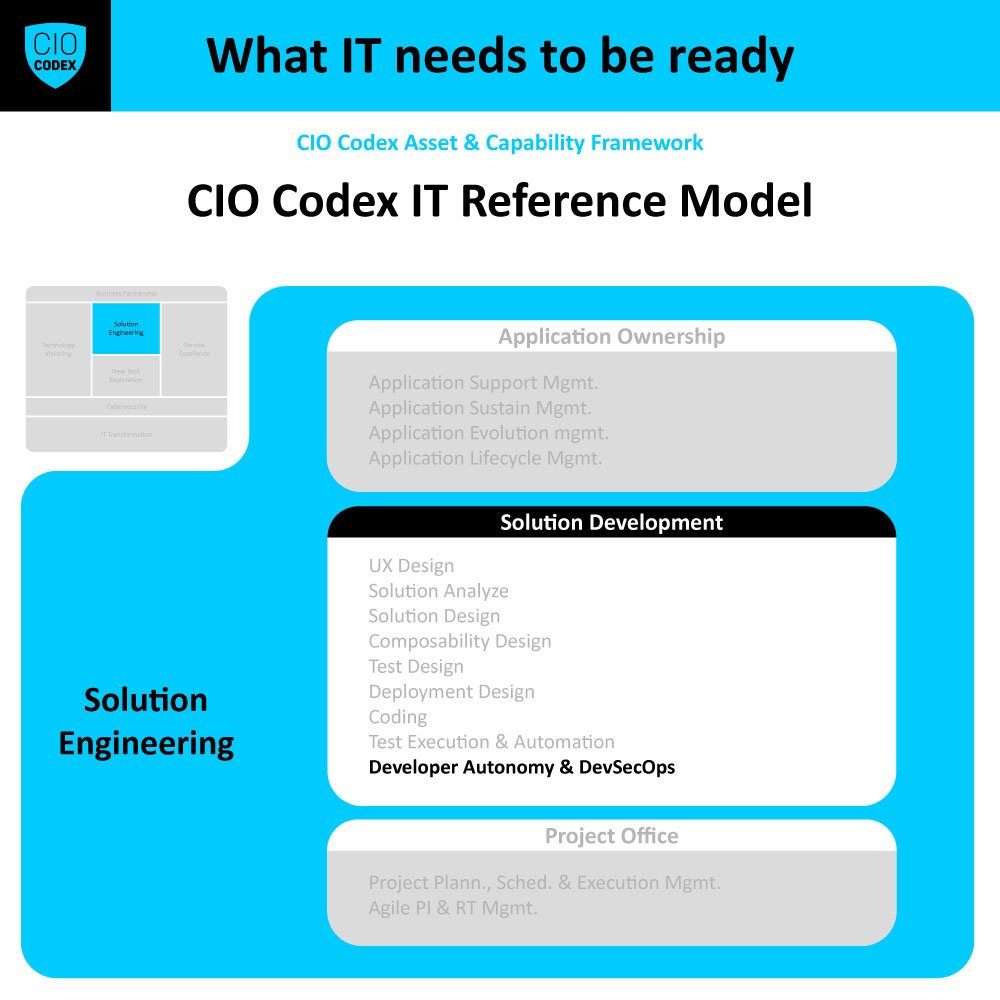

Dentro do escopo do CIO Codex Capability Framework, a capability Developer Autonomy & DevSecOps é reconhecida como um pilar central na construção de soluções de TI resilientes, seguras e adaptáveis.

Tal capability habilita os desenvolvedores a exercerem maior autonomia e responsabilidade, especialmente em relação à integração de práticas de segurança no ciclo de desenvolvimento do software, refletindo a essência da abordagem DevSecOps.

A autonomia do desenvolvedor é a liberdade concedida aos profissionais de TI para tomar decisões e realizar ações de forma independente, um aspecto que impulsiona a agilidade e a inovação no desenvolvimento de software.

Em consonância, o DevSecOps é uma metodologia que incorpora segurança como um elemento fundamental desde o início do desenvolvimento operacional de software, integrando equipes de desenvolvimento (Dev), segurança (Sec) e operações (Ops).

Tal integração garante que a segurança não seja apenas uma camada adicional, mas um componente intrínseco ao processo de desenvolvimento.

Neste cenário, as práticas de Integração Contínua (CI) e Entrega Contínua (CD) são vitais, automatizando a construção, teste e implantação de software, assegurando assim, atualizações frequentes e confiáveis.

A cultura de colaboração, promovida por esta capability, dissolve os silos operacionais tradicionais, incentivando uma interação estreita e contínua entre as equipes de desenvolvimento, operações e segurança para garantir a entrega de software eficaz e seguro.

As características proeminentes desta capability incluem a disponibilização de ferramentas avançadas de automação, que permitem a execução de integração e entrega contínuas, bem como a implementação de testes de segurança automatizados.

Programas de treinamento e capacitação são oferecidos aos desenvolvedores para habilitá-los nas práticas DevSecOps, enquanto avaliações de risco são realizadas continuamente ao longo do ciclo de desenvolvimento para identificar e mitigar possíveis vulnerabilidades.

Um fluxo constante de feedback entre os desenvolvedores, equipes de operações e segurança é vital para o aperfeiçoamento contínuo dos processos.

Além disso, a promoção de uma cultura organizacional onde a segurança é prioridade, contribui para o desenvolvimento de software mais seguro.

No contexto do CIO Codex, o propósito da Developer Autonomy & DevSecOps é criar um ambiente onde os desenvolvedores são capacitados com as ferramentas e processos necessários para incorporar considerações de segurança desde o início do ciclo de desenvolvimento.

Isso não só promove a eficiência e a qualidade no desenvolvimento de software, mas também garante que as soluções sejam seguras por design.

Os objetivos desta capability são claros: empoderar os desenvolvedores com a autonomia necessária para a tomada de decisões de segurança, integrar práticas de segurança de forma contínua ao longo do desenvolvimento de software, implementar automação para testes de segurança, promover a cultura DevSecOps e melhorar a eficiência e qualidade do desenvolvimento de software.

O impacto da Developer Autonomy & DevSecOps nas dimensões tecnológicas é profundo. Requer uma infraestrutura capaz de suportar a automação de testes de segurança e integração contínua.

Influencia a arquitetura da solução para incorporar práticas de segurança desde o design.

Garante a funcionalidade adequada dos sistemas através da segurança integrada, afetando a eficiência operacional.

Além disso, é essencial para a identificação e mitigação de vulnerabilidades cibernéticas e influencia o modelo operacional ao fomentar a colaboração entre desenvolvimento, segurança e operações.

A capability Developer Autonomy & DevSecOps foi concebida para prover uma visão abrangente e detalhada de sua relevância no framework de TI e seu papel crucial em assegurar o desenvolvimento de soluções tecnológicas seguras nas organizações.

Ela não só permite que as equipes de TI atinjam excelência nos processos de desenvolvimento, mas também estabelece um padrão de segurança que é essencial para o sucesso e a competitividade no mercado atual.

Conceitos e Características

A capability de Developer Autonomy & DevSecOps capacita desenvolvedores a integrar segurança desde o início do ciclo de desenvolvimento, promovendo a abordagem DevSecOps.

Ela se baseia em conceitos como autonomia, integração contínua e entrega contínua, e uma cultura de colaboração para garantir que o software seja desenvolvido com segurança e eficiência.

Conceitos

- Developer Autonomy: Refere-se à capacidade dos desenvolvedores de tomar decisões e realizar ações independentes, promovendo agilidade no desenvolvimento de software.

- DevSecOps: É uma abordagem que integra segurança (Sec) desde o início (Dev) do ciclo de desenvolvimento de software (Ops), garantindo que a segurança seja parte intrínseca do processo de desenvolvimento.

- Integração Contínua e Entrega Contínua (CI/CD): São práticas que automatizam a construção, teste e implantação de software, garantindo atualizações frequentes e confiáveis.

- Cultura de Colaboração: Promove a colaboração estreita entre equipes de desenvolvimento, operações e segurança para garantir a entrega de software seguro e eficiente.

Características

- Ferramentas de Automação: Disponibiliza ferramentas de automação que facilitam a integração contínua, testes automatizados e implantação contínua.

- Treinamento e Capacitação: Oferece programas de treinamento para desenvolvedores, visando capacitar equipes a adotar práticas DevSecOps.

- Avaliação de Riscos: Realiza avaliações de riscos de segurança durante todo o ciclo de desenvolvimento para identificar e mitigar vulnerabilidades.

- Feedback Contínuo: Promove o feedback contínuo entre desenvolvedores, equipes de operações e segurança para aprimorar constantemente os processos.

- Cultura de Segurança: Fomenta uma cultura organizacional onde a segurança é uma preocupação de todos os envolvidos no desenvolvimento de software.

Propósito e Objetivos

A capability de Developer Autonomy & DevSecOps, ou Autonomia do Desenvolvedor e DevSecOps, é essencial para habilitar uma abordagem moderna e eficaz no desenvolvimento de software.

Seu propósito central é empoderar os desenvolvedores com as ferramentas, processos e autonomia necessários para integrar considerações de segurança desde o início do ciclo de desenvolvimento, promovendo assim uma abordagem DevSecOps para o desenvolvimento seguro e eficiente de software.

Objetivos

Dentro do contexto do CIO Codex Capability Framework, os objetivos da Developer Autonomy & DevSecOps incluem:

- Empoderar Desenvolvedores: Capacitar os desenvolvedores com autonomia para tomar decisões relacionadas à segurança durante o desenvolvimento de software.

- Integração de Segurança: Integrar considerações de segurança de forma contínua ao longo de todo o ciclo de desenvolvimento de software, desde o planejamento até a implantação.

- Automatização de Segurança: Implementar automação para testes de segurança, verificação de vulnerabilidades e conformidade de código.

- Cultura DevSecOps: Promover uma cultura organizacional que valorize a colaboração entre desenvolvimento, segurança e operações.

- Eficiência e Qualidade: Melhorar a eficiência do desenvolvimento de software, reduzindo a detecção de vulnerabilidades em estágios avançados e garantindo software de alta qualidade e segurança.

Impacto na Tecnologia

A Developer Autonomy & DevSecOps tem amplo impacto nas dimensões tecnológicas:

- Infraestrutura: Requer infraestrutura que suporte automação de testes de segurança e integração contínua.

- Arquitetura: Pode influenciar a arquitetura para acomodar práticas de segurança, como a segmentação de sistemas críticos.

- Sistemas: Impacta diretamente o processo de desenvolvimento de software, garantindo que sistemas sejam desenvolvidos com segurança incorporada.

- Cybersecurity: A Developer Autonomy & DevSecOps é fundamental para identificar e mitigar vulnerabilidades cibernéticas desde o início do desenvolvimento, reduzindo riscos de segurança.

- Modelo Operacional: Impacta o modelo operacional ao promover uma colaboração estreita entre desenvolvimento, segurança e operações.

Roadmap de Implementação

A capability de Developer Autonomy & DevSecOps desempenha um papel fundamental na camada de Solution Engineering, capacitando desenvolvedores a integrar segurança desde o início do ciclo de desenvolvimento de software.

A seguir, um roadmap de implementação alinhado com o CIO Codex Capability Framework, destacando os principais pontos a serem considerados:

- Avaliação da Maturidade Atual: Inicie com uma avaliação detalhada da maturidade atual dos processos de desenvolvimento de software em sua organização. Isso inclui a avaliação da cultura de colaboração, práticas de integração contínua e entrega contínua (CI/CD), bem como a conscientização de segurança entre os desenvolvedores.

- Definição de Objetivos Claros: Estabeleça objetivos claros para a implementação da Developer Autonomy & DevSecOps, alinhados com os objetivos estratégicos da organização. Esses objetivos devem enfatizar a integração da segurança em todo o ciclo de desenvolvimento.

- Treinamento e Capacitação: Desenvolva programas de treinamento para capacitar os desenvolvedores em práticas DevSecOps e segurança de software. Certifique-se de que a equipe esteja familiarizada com as ferramentas e processos relevantes.

- Integração de Segurança em Processos: Identifique pontos-chave em seu ciclo de desenvolvimento nos quais a segurança pode ser integrada de forma eficaz. Isso pode incluir revisões de código, análises de segurança estática e testes de segurança automatizados.

- Ferramentas de Automatização: Avalie e implemente ferramentas de automação que suportem a detecção de vulnerabilidades de segurança, verificação de conformidade de código e testes automatizados de segurança.

- Criação de Métricas e KPIs: Defina métricas e indicadores-chave de desempenho (KPIs) que permitam avaliar o progresso e o impacto da Developer Autonomy & DevSecOps. Isso inclui métricas relacionadas à detecção precoce de vulnerabilidades e à redução de riscos de segurança.

- Cultura de Colaboração: Promova uma cultura de colaboração entre desenvolvedores, equipes de segurança e operações. Isso envolve a criação de canais eficazes de comunicação e a participação ativa em revisões e discussões relacionadas à segurança.

- Automação de Testes de Segurança: Integre testes de segurança automatizados em seu pipeline de CI/CD para garantir que as verificações de segurança sejam realizadas continuamente.

- Feedback Contínuo: Estabeleça um processo de feedback contínuo em que os desenvolvedores recebam informações sobre vulnerabilidades identificadas e possam corrigi-las de maneira oportuna.

- Avaliação de Riscos Contínua: Realize avaliações de riscos de segurança regularmente ao longo do ciclo de desenvolvimento para identificar e mitigar vulnerabilidades de forma proativa.

- Auditoria e Conformidade: Certifique-se de que os processos de desenvolvimento estejam em conformidade com os padrões de segurança da indústria e regulamentações relevantes. Realize auditorias para garantir a conformidade.

- Melhoria Contínua: Mantenha um foco contínuo na melhoria dos processos de segurança e desenvolvimento. Análise de incidentes de segurança passados para aprender e ajustar as práticas.

- Avaliação de Impacto: Avalie o impacto da implementação da Developer Autonomy & DevSecOps na segurança do software, na eficiência do desenvolvimento e na satisfação do cliente.

- Compartilhamento de Conhecimento: Promova o compartilhamento de conhecimento e melhores práticas entre equipes de desenvolvimento, segurança e operações para fortalecer ainda mais a cultura DevSecOps.

A implementação bem-sucedida da Developer Autonomy & DevSecOps capacitará os desenvolvedores a desenvolverem softwares de alta qualidade e seguro desde o início.

Isso não apenas reduzirá os riscos de segurança, mas também melhorará a eficiência do desenvolvimento, resultando em entregas mais rápidas e confiáveis.

Melhores Práticas de Mercado

A capability de Developer Autonomy & DevSecOps, inserida na macro capability Solution Development e na camada Solution Engineering, desempenha um papel crucial ao capacitar desenvolvedores a integrar segurança desde o início do ciclo de desenvolvimento, promovendo a abordagem DevSecOps.

Abaixo, uma lista mais extensa das melhores práticas de mercado relacionadas a essa capability dentro do contexto do CIO Codex Capability Framework:

- Empoderar Desenvolvedores: Capacitar os desenvolvedores com autonomia para tomar decisões relacionadas à segurança durante o desenvolvimento de software, promovendo agilidade e responsabilidade.

- Integração Contínua de Segurança: Integrar considerações de segurança de forma contínua ao longo de todo o ciclo de desenvolvimento de software, desde o planejamento até a implantação, garantindo que a segurança seja uma parte intrínseca do processo.

- Automatização de Segurança: Implementar automação para testes de segurança, verificação de vulnerabilidades e conformidade de código, permitindo a detecção precoce de falhas de segurança.

- Cultura de Colaboração: Fomentar uma cultura organizacional que valorize a colaboração estreita entre equipes de desenvolvimento, operações e segurança, promovendo a troca de conhecimento e responsabilidade compartilhada.

- Ferramentas de Automação Avançadas: Disponibilizar ferramentas avançadas de automação que facilitam a integração contínua, testes automatizados e implantação contínua, aumentando a eficiência e a qualidade dos processos.

- Treinamento e Capacitação: Oferecer programas de treinamento para desenvolvedores, visando capacitar equipes a adotar práticas DevSecOps e compreender os desafios de segurança.

- Avaliação de Riscos Contínua: Realizar avaliações de riscos de segurança ao longo de todo o ciclo de desenvolvimento, identificando e mitigando vulnerabilidades de forma proativa.

- Feedback Contínuo: Promover o feedback contínuo entre desenvolvedores, equipes de operações e segurança para aprimorar constantemente os processos de segurança.

- Cultura de Segurança em toda a Organização: Fomentar uma cultura organizacional onde a segurança seja uma preocupação de todos os envolvidos no desenvolvimento de software, criando um ambiente propício para a adoção das melhores práticas de segurança.

- Monitoramento e Resposta a Incidentes: Estabelecer processos de monitoramento constante de sistemas e redes, além de planos de resposta a incidentes para lidar eficazmente com ameaças de segurança.

- Testes de Penetração e Red Team: Realizar testes de penetração regulares e simulações de ataque (Red Team) para identificar vulnerabilidades e avaliar a eficácia das medidas de segurança.

- Controle de Acesso e Privilégios: Implementar rigorosos controles de acesso e gerenciamento de privilégios para evitar violações de segurança internas.

- Revisões de Código e Análise Estática: Realizar revisões de código por pares e análise estática de código para identificar vulnerabilidades e garantir a conformidade com as políticas de segurança.

- Padrões de Segurança e Conformidade: Estabelecer padrões de segurança e conformidade que sigam regulamentações e melhores práticas da indústria.

- Gerenciamento de Identidade e Autenticação: Implementar soluções robustas de gerenciamento de identidade e autenticação para proteger dados e sistemas contra acesso não autorizado.

- Criptografia Adequada: Utilizar criptografia adequada para proteger dados em repouso e em trânsito, garantindo a confidencialidade das informações.

- Auditorias de Segurança: Realizar auditorias regulares de segurança para avaliar o estado da segurança da informação e identificar áreas de melhoria.

- Resiliência e Recuperação de Desastres: Desenvolver planos de resiliência e recuperação de desastres para garantir a disponibilidade contínua de sistemas críticos em caso de falhas ou ataques.

- Gestão de Fornecedores de Segurança: Avaliar rigorosamente fornecedores de soluções de segurança e garantir que suas práticas estejam alinhadas com os padrões de segurança da organização.

- Conscientização em Segurança: Promover programas de conscientização em segurança para educar todos os colaboradores sobre as melhores práticas de segurança e os riscos associados.

Essas melhores práticas de mercado são essenciais para garantir que o software seja desenvolvido com segurança e eficiência, alinhando-se com a abordagem DevSecOps.

Ao empoderar os desenvolvedores com autonomia e ferramentas adequadas, integrar segurança desde o início e promover uma cultura de colaboração, as organizações podem alcançar maior eficiência, qualidade e segurança em seus processos de desenvolvimento de software.

Além disso, essas práticas são fundamentais para atender aos desafios crescentes de cibersegurança e garantir a proteção dos ativos digitais da organização.

Desafios Atuais

A capability de Developer Autonomy & DevSecOps desempenha um papel fundamental na integração da segurança desde o início do ciclo de desenvolvimento de software, promovendo a abordagem DevSecOps.

No entanto, ao adotar e integrar essa capability em seus processos de negócios e operações de TI, as organizações enfrentam uma série de desafios atuais, alinhados com as melhores práticas do mercado.

Seguem os principais desafios dentro do contexto do CIO Codex Capability Framework:

- Cultura Organizacional Tradicional: Muitas organizações ainda mantêm uma cultura tradicional que separa desenvolvimento, segurança e operações, dificultando a adoção de uma cultura DevSecOps colaborativa.

- Resistência à Mudança: A mudança cultural necessária para a implementação do DevSecOps pode ser resistida por equipes acostumadas a processos tradicionais.

- Integração de Ferramentas: Integrar ferramentas de segurança e automação em todo o ciclo de desenvolvimento pode ser complexo, especialmente em ambientes tecnologicamente heterogêneos.

- Treinamento e Capacitação: Capacitar desenvolvedores e equipes de operações para adotar práticas DevSecOps requer investimento em treinamento e desenvolvimento.

- Segurança desde o Design: Garantir que os desenvolvedores incorporem segurança desde a fase de design de software é um desafio, pois exige uma mudança de mentalidade.

- Compliance e Regulamentações: Atender a requisitos regulatórios de segurança enquanto se mantém um desenvolvimento ágil é um equilíbrio delicado.

- Monitoramento Contínuo: Implementar monitoramento contínuo de segurança em ambientes de desenvolvimento e produção requer investimento em ferramentas e processos.

- Gerenciamento de Vulnerabilidades: Identificar, priorizar e remediar vulnerabilidades de forma eficaz é um desafio constante, especialmente em projetos em grande escala.

- Colaboração entre Equipes: Promover a colaboração entre equipes de desenvolvimento, operações e segurança para tomar decisões conjuntas em relação à segurança é uma mudança cultural desafiadora.

- Feedback Contínuo: Estabelecer um ciclo de feedback contínuo para melhorar constantemente os processos DevSecOps requer disciplina e automação.

Superar esses desafios é essencial para habilitar uma abordagem moderna e eficaz no desenvolvimento de software, onde a segurança é integrada desde o início.

A Developer Autonomy & DevSecOps fornece as ferramentas, processos e autonomia necessários para essa transformação, mas a adoção bem-sucedida exige uma abordagem estratégica e investimento em cultura, treinamento e tecnologia.

Em resumo, a Developer Autonomy & DevSecOps é fundamental para garantir que o desenvolvimento de software seja seguro e eficiente desde o início.

A superação dos desafios atuais é crucial para o avanço contínuo nessa área crítica da TI.

Tendências para o Futuro

A capability de Developer Autonomy & DevSecOps desempenha um papel essencial ao capacitar desenvolvedores a integrar segurança desde o início do ciclo de desenvolvimento, promovendo a abordagem DevSecOps.

Essa capability se baseia em conceitos como autonomia, integração contínua e entrega contínua, bem como uma cultura de colaboração para garantir que o software seja desenvolvido com segurança e eficiência.

À medida que a tecnologia e as práticas de desenvolvimento evoluem, várias tendências estão moldando o futuro da Developer Autonomy & DevSecOps dentro do contexto do CIO Codex Capability Framework:

- Automatização de Segurança Avançada: A automação de testes de segurança será ainda mais sofisticada, incorporando machine learning e inteligência artificial para identificar vulnerabilidades e ameaças de forma mais eficaz.

- Shift-Left Security: A tendência de trazer considerações de segurança para as fases iniciais do desenvolvimento (Shift-Left Security) se fortalecerá, garantindo que as vulnerabilidades sejam identificadas e corrigidas desde o início do ciclo de vida do software.

- Segurança como Código: A prática de tratar a infraestrutura e a segurança como código ganhará destaque, permitindo que as políticas de segurança sejam gerenciadas e implementadas como parte do processo de desenvolvimento.

- Inteligência de Ameaças Integrada: A integração de feeds de inteligência de ameaças permitirá uma resposta mais rápida a ameaças emergentes, protegendo os sistemas de ataques conhecidos e desconhecidos.

- Automação de Conformidade e Auditoria: A automação será aplicada à conformidade regulatória e auditoria de segurança, simplificando a conformidade com padrões e regulamentações.

- Desenvolvimento de Software Sem Confiança (Zero Trust): A adoção do modelo Zero Trust para segurança será mais difundida, onde a confiança não é assumida em nenhum usuário ou sistema, levando a uma abordagem mais rigorosa de autorização e autenticação.

- Análise Contínua de Vulnerabilidades: A análise contínua de vulnerabilidades em código fonte e bibliotecas será uma prática padrão, identificando e corrigindo vulnerabilidades à medida que são descobertas.

- Treinamento em Segurança para Desenvolvedores: Programas de treinamento em segurança serão amplamente adotados para capacitar desenvolvedores a escrever código seguro e entender os princípios de segurança.

- Integração com Ferramentas de Desenvolvimento: A integração contínua e entrega contínua (CI/CD) será estendida para incluir ferramentas de segurança, tornando os testes de segurança parte integrante do pipeline de desenvolvimento.

- Cultura de Segurança Fortalecida: A promoção de uma cultura de segurança se tornará um foco central, onde todos os membros da equipe são responsáveis pela segurança do software desenvolvido.

Essas tendências refletem as expectativas do mercado em relação à evolução da capability de Developer Autonomy & DevSecOps.

À medida que a segurança cibernética continua a ser uma preocupação crítica e as demandas por desenvolvimento rápido e seguro aumentam, essa capability desempenhará um papel fundamental na garantia de que o software seja seguro desde o início de sua criação.

A automação, a integração e uma cultura de segurança são os pilares que sustentarão o desenvolvimento seguro de software no futuro.

KPIs Usuais

A capability de Developer Autonomy & DevSecOps é fundamental para promover uma abordagem moderna e eficaz no desenvolvimento de software, enfatizando a integração da segurança desde o início do ciclo de desenvolvimento.

A fim de gerenciar e avaliar efetivamente essa capability, é essencial monitorar os Indicadores-Chave de Desempenho (KPIs) apropriados.

No contexto do CIO Codex Capability Framework, uma lista dos principais KPIs usuais para Developer Autonomy & DevSecOps:

- Taxa de Automação de Testes de Segurança (Security Test Automation Rate): Mede a proporção de testes de segurança automatizados em relação ao total de testes de segurança realizados.

- Tempo Médio para Integração de Segurança (Average Security Integration Time): Calcula o tempo médio necessário para integrar considerações de segurança no ciclo de desenvolvimento.

- Quantidade de Vulnerabilidades Identificadas (Vulnerabilities Identified Count): Contabiliza o número de vulnerabilidades de segurança identificadas durante o desenvolvimento.

- Tempo Médio para Correção de Vulnerabilidades (Average Vulnerability Resolution Time): Avalia o tempo médio necessário para corrigir vulnerabilidades de segurança após a identificação.

- Taxa de Adesão às Práticas DevSecOps (DevSecOps Practices Adoption Rate): Mede a adoção das práticas DevSecOps pelas equipes de desenvolvimento.

- Quantidade de Treinamentos de Segurança Realizados (Security Training Count): Contabiliza o número de programas de treinamento de segurança realizados para desenvolvedores.

- Taxa de Falhas de Segurança em Produção (Security Failures in Production Rate): Reflete a proporção de falhas de segurança que ocorrem em ambiente de produção após o lançamento.

- Nível de Colaboração entre Equipes (Team Collaboration Level): Avalia o grau de colaboração entre as equipes de desenvolvimento, operações e segurança.

- Taxa de Conformidade com Padrões de Segurança (Security Standards Compliance Rate): Mede o grau de conformidade com os padrões de segurança estabelecidos.

- Quantidade de Código Revisado por Pares (Code Reviewed by Peers Count): Contabiliza a quantidade de código revisado por outros desenvolvedores em busca de vulnerabilidades.

- Eficiência do Processo de Correção (Correction Process Efficiency): Avalia a eficiência do processo de correção de vulnerabilidades de segurança.

- Taxa de Retorno de Investimento em Segurança (Security Return on Investment Rate): Mede o retorno sobre o investimento em medidas de segurança.

- Quantidade de Vulnerabilidades Corrigidas Antes do Lançamento (Pre-Launch Vulnerabilities Fixed Count): Contabiliza o número de vulnerabilidades corrigidas antes do lançamento de uma versão.

- Nível de Satisfação dos Desenvolvedores com as Ferramentas de Segurança (Developer Satisfaction with Security Tools Level): Avalia a satisfação dos desenvolvedores com as ferramentas de segurança disponibilizadas.

- Tempo Médio para Implantação Contínua (Average Continuous Deployment Time): Calcula o tempo médio necessário para implantar atualizações de software de forma contínua.

Esses KPIs desempenham um papel crucial na gestão da capability de Developer Autonomy & DevSecOps, assegurando que a integração de segurança seja realizada de maneira eficiente e eficaz desde o início do ciclo de desenvolvimento.

O monitoramento regular desses indicadores é essencial para o sucesso na entrega de software seguro e eficiente.

Exemplos de OKRs

A capability de Developer Autonomy & DevSecOps, crucial no CIO Codex Capability Framework, capacita desenvolvedores a integrar aspectos de segurança desde o início do ciclo de desenvolvimento, adotando a abordagem DevSecOps.

Esta capability enfatiza a autonomia do desenvolvedor, integração contínua, entrega contínua e uma cultura colaborativa para garantir desenvolvimento de software seguro e eficiente.

Seguem exemplos de Objetivos e Resultados-Chave (OKRs) para efetivar essa capability:

Empoderamento e Autonomia dos Desenvolvedores

Objetivo: Fortalecer a autonomia dos desenvolvedores em decisões de segurança durante o desenvolvimento de software.

- KR1: Aumentar em 30% a adoção de decisões autônomas de segurança pelos desenvolvedores.

- KR2: Reduzir em 20% o tempo de resposta para mudanças relacionadas à segurança no ciclo de desenvolvimento.

- KR3: Implementar 3 novas ferramentas de automação que suportem a autonomia do desenvolvedor.

Integração Contínua de Segurança

Objetivo: Integrar considerações de segurança de forma contínua durante todo o ciclo de desenvolvimento.

- KR1: Aumentar a cobertura de testes de segurança em 40%.

- KR2: Reduzir em 25% as vulnerabilidades de segurança identificadas após a implantação.

- KR3: Implementar análises de segurança automatizadas em 100% dos projetos.

Automação de Segurança

Objetivo: Automatizar a execução de testes de segurança e a verificação de vulnerabilidades.

- KR1: Automatizar 60% dos testes de segurança rotineiros.

- KR2: Diminuir em 30% o tempo de identificação e correção de vulnerabilidades.

- KR3: Aumentar em 50% a frequência dos ciclos de revisão de segurança automatizados.

Cultura de DevSecOps

Objetivo: Fomentar uma cultura organizacional que valorize a colaboração entre desenvolvimento, operações e segurança.

- KR1: Realizar 5 workshops interdepartamentais por ano para promover práticas de DevSecOps.

- KR2: Aumentar em 20% a participação de membros de segurança em projetos de desenvolvimento.

- KR3: Implementar um sistema de feedback contínuo entre desenvolvimento, segurança e operações.

Eficiência e Qualidade do Desenvolvimento

Objetivo: Melhorar a eficiência do desenvolvimento de software e garantir a qualidade e segurança do software produzido.

- KR1: Reduzir em 15% o tempo de desenvolvimento de novas funcionalidades.

- KR2: Atingir uma taxa de 95% de conformidade com padrões de qualidade e segurança de software.

- KR3: Diminuir em 40% os incidentes de segurança no software após a implantação.

Esses OKRs ressaltam a importância da Developer Autonomy & DevSecOps no desenvolvimento de soluções tecnológicas seguras e eficientes.

Implementar esses OKRs contribui para melhorar a autonomia dos desenvolvedores, integrar a segurança ao longo do ciclo de desenvolvimento, automatizar processos de segurança, promover uma cultura de DevSecOps e assegurar a eficiência e qualidade do desenvolvimento de software.

A abordagem DevSecOps é essencial para enfrentar desafios de segurança modernos, garantindo ao mesmo tempo agilidade e inovação no desenvolvimento de software.

Critérios para Avaliação de Maturidade

A capability Developer Autonomy & DevSecOps é uma parte crítica do processo de desenvolvimento de soluções, focando em capacitar os desenvolvedores com as ferramentas, processos e autonomia necessários para integrar considerações de segurança desde o início do ciclo de desenvolvimento, promovendo uma abordagem DevSecOps para o desenvolvimento seguro e eficiente de software.

Para avaliar a maturidade dessa capability, foram definidos critérios baseados no modelo CMMI, abrangendo cinco níveis de maturidade:

Nível de Maturidade Inexistente

- Não há reconhecimento da necessidade de considerações de segurança no desenvolvimento.

- Ausência total de processos relacionados à segurança.

- Não há planejamento para a integração da segurança no ciclo de desenvolvimento.

- Não existem políticas ou diretrizes de segurança estabelecidas.

- Não há treinamento ou conscientização em segurança para os desenvolvedores.

Nível de Maturidade Inicial

- Reconhecimento da importância da segurança, mas de forma reativa.

- Processos básicos de segurança são seguidos de forma informal.

- Início da integração de práticas DevSecOps.

- Políticas de segurança são documentadas, mas não amplamente comunicadas.

- Treinamento em segurança é oferecido de maneira limitada.

Nível de Maturidade Definido

- Processos de segurança estão formalizados e integrados ao ciclo de desenvolvimento.

- Estratégia DevSecOps está definida e comunicada.

- Práticas de segurança são parte integral dos processos de desenvolvimento.

- Políticas de segurança são amplamente comunicadas e compreendidas.

- Treinamento em segurança é oferecido regularmente.

Nível de Maturidade Gerenciado

- Alto grau de maturidade com processos de segurança otimizados.

- Estratégia DevSecOps é continuamente aprimorada.

- Práticas de segurança são monitoradas e atualizadas regularmente.

- Políticas de segurança são aplicadas de forma consistente em toda a organização.

- Treinamento em segurança é parte essencial do desenvolvimento profissional.

Nível de Maturidade Otimizado

- Liderança na excelência de segurança e abordagem DevSecOps.

- Processos altamente eficazes que promovem a inovação contínua em segurança.

- Estratégia DevSecOps é referência na indústria.

- Práticas de segurança são automatizadas e incorporadas de maneira avançada.

- Cultura de segurança é profundamente enraizada na organização.

Estes critérios de maturidade são essenciais para avaliar a capacidade de uma organização em capacitar seus desenvolvedores com autonomia e práticas de segurança desde o início do ciclo de desenvolvimento, promovendo uma abordagem DevSecOps eficaz e segura.

A Developer Autonomy & DevSecOps desempenha um papel crucial na garantia da segurança e qualidade das soluções desenvolvidas.

Convergência com Frameworks de Mercado

A capability Developer Autonomy & DevSecOps, parte da macro capability Solution Development e inserida na camada Solution Engineering do CIO Codex Capability Framework, desempenha um papel fundamental na integração de considerações de segurança no ciclo de desenvolvimento de software.

Esta capability enfatiza o empoderamento dos desenvolvedores com as ferramentas e autonomia necessárias para uma abordagem DevSecOps eficiente.

A seguir, é analisada a convergência desta capability em relação a um conjunto dez frameworks de mercado reconhecidos e bem estabelecidos em suas respectivas áreas de expertise:

COBIT

- Nível de Convergência: Médio

- Racional: O COBIT tem um foco significativo na governança de TI, incluindo aspectos de segurança. Developer Autonomy & DevSecOps suporta este objetivo ao integrar práticas de segurança no desenvolvimento, embora o COBIT não se aprofunde especificamente na autonomia do desenvolvedor.

ITIL

- Nível de Convergência: Médio

- Racional: ITIL, focado em gerenciamento de serviços de TI, beneficia-se da integração de práticas de segurança desde o início do desenvolvimento. Essa abordagem melhora a qualidade e a segurança dos serviços de TI.

SAFe

- Nível de Convergência: Alto

- Racional: SAFe valoriza a agilidade e a rápida resposta às mudanças. Developer Autonomy & DevSecOps é crucial para integrar segurança no desenvolvimento ágil, alinhando-se bem com a filosofia SAFe.

PMI

- Nível de Convergência: Baixo

- Racional: O PMI concentra-se no gerenciamento de projetos tradicionais. Enquanto a segurança é importante, a autonomia do desenvolvedor e a abordagem DevSecOps não são focos centrais do PMI.

CMMI

- Nível de Convergência: Médio

- Racional: CMMI enfatiza a melhoria dos processos de software. Developer Autonomy & DevSecOps contribui para isso ao integrar segurança de forma eficiente no ciclo de desenvolvimento.

TOGAF

- Nível de Convergência: Baixo

- Racional: TOGAF lida com a arquitetura empresarial, onde a segurança é um aspecto crucial. No entanto, a autonomia do desenvolvedor e a abordagem específica do DevSecOps têm uma convergência limitada com o TOGAF.

DevOps SRE

- Nível de Convergência: Alto

- Racional: DevOps SRE, com seu foco em eficiência operacional e confiabilidade, alinha-se fortemente com Developer Autonomy & DevSecOps, enfatizando a integração contínua de segurança no desenvolvimento de software.

NIST

- Nível de Convergência: Médio

- Racional: O NIST estabelece padrões de segurança, que são complementados pela abordagem DevSecOps. Esta capability apoia a adesão aos padrões de segurança, embora não seja o foco principal do NIST.

Six Sigma

- Nível de Convergência: Baixo

- Racional: Six Sigma foca na eficiência e qualidade dos processos. Embora a segurança seja importante, a abordagem específica de Developer Autonomy & DevSecOps não é um aspecto central do Six Sigma.

Lean IT

- Nível de Convergência: Médio

- Racional: Lean IT busca a eficiência operacional, onde a abordagem DevSecOps pode contribuir ao reduzir desperdícios e melhorar a eficiência no desenvolvimento de software.

Em resumo, Developer Autonomy & DevSecOps apresenta uma convergência significativa com frameworks que valorizam a agilidade, a eficiência operacional e a integração de segurança no desenvolvimento, como SAFe e DevOps SRE.

A relação é mais tênue com frameworks focados em gerenciamento de projetos tradicionais e arquitetura empresarial.

Esta análise sublinha a importância crescente da integração de segurança no desenvolvimento de software, enfatizando a necessidade de autonomia dos desenvolvedores e uma abordagem proativa de DevSecOps.

Processos e Atividades

Develop DevSecOps Strategy

Desenvolver uma estratégia de DevSecOps é um passo crítico para integrar a segurança em todo o ciclo de desenvolvimento de software.

Este processo envolve a criação de uma abordagem abrangente que incorpora práticas de segurança desde o início do desenvolvimento até a operação e manutenção das aplicações.

A estratégia deve alinhar-se com os objetivos de negócio da organização e garantir que todos os aspectos de segurança sejam considerados em cada fase do desenvolvimento.

Isso inclui a definição de políticas de segurança, a escolha de ferramentas adequadas, a automação de testes de segurança, e a promoção de uma cultura DevSecOps dentro da equipe.

O plano estratégico deve ser claro, mensurável e capaz de evoluir com as mudanças tecnológicas e ameaças de segurança emergentes.

- PDCA focus: Plan

- Periodicidade: Anual

| # | Nome da Atividade | Descrição | Inputs | Outputs | RACI | DARE |

| 1 | Assess Current Security | Avaliar o estado atual das práticas de segurança dentro do ciclo de desenvolvimento. | Relatórios de auditoria, políticas de segurança atuais | Avaliação de segurança | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: Cybersecurity; Informed: IT Governance & Transformation | Decider: Solution Engineering & Development; Advisor: Cybersecurity; Recommender: IT Governance & Transformation; Executer: Solution Engineering & Development |

| 2 | Define Security Policies | Definir políticas de segurança que serão integradas ao ciclo de desenvolvimento. | Avaliação de segurança, requisitos de negócio | Políticas de segurança definidas | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: Cybersecurity; Informed: Architecture & Technology Visioning | Decider: Solution Engineering & Development; Advisor: Cybersecurity; Recommender: Architecture & Technology Visioning; Executer: Solution Engineering & Development |

| 3 | Select DevSecOps Tools | Selecionar ferramentas de DevSecOps que suportem a automação e integração contínua de segurança. | Políticas de segurança definidas, pesquisa de ferramentas | Ferramentas selecionadas | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: IT Infrastructure & Operation; Informed: Data, AI & New Technology | Decider: Solution Engineering & Development; Advisor: IT Infrastructure & Operation; Recommender: Data, AI & New Technology; Executer: Solution Engineering & Development |

| 4 | Develop Training Programs | Desenvolver programas de treinamento para capacitar a equipe nas práticas de DevSecOps. | Políticas de segurança, ferramentas selecionadas | Programas de treinamento | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: IT Governance & Transformation; Informed: Architecture & Technology Visioning | Decider: Solution Engineering & Development; Advisor: IT Governance & Transformation; Recommender: Architecture & Technology Visioning; Executer: Solution Engineering & Development |

| 5 | Create Implementation Plan | Criar um plano de implementação detalhado para integrar as práticas de DevSecOps. | Programas de treinamento, ferramentas selecionadas | Plano de implementação | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: IT Governance & Transformation; Informed: Architecture & Technology Visioning | Decider: Solution Engineering & Development; Advisor: IT Governance & Transformation; Recommender: Architecture & Technology Visioning; Executer: Solution Engineering & Development |

Identify Autonomy Opportunities

Identificar oportunidades para aumentar a autonomia dos desenvolvedores é essencial para promover uma cultura de inovação e eficiência.

Este processo envolve a análise das práticas de desenvolvimento atuais para identificar áreas onde os desenvolvedores podem ser capacitados a tomar decisões de forma independente.

Isso pode incluir a adoção de ferramentas de automação, a criação de guidelines claras para o desenvolvimento seguro e a promoção de uma cultura de responsabilidade e confiança.

O objetivo é permitir que os desenvolvedores atuem de maneira mais ágil e eficiente, reduzindo a necessidade de supervisão constante e aumentando a velocidade de entrega de software.

Aumentar a autonomia dos desenvolvedores também requer a implementação de mecanismos de feedback e suporte contínuos para garantir que eles tenham os recursos necessários para tomar decisões informadas.

- PDCA focus: Plan

- Periodicidade: Semestral

| # | Nome da Atividade | Descrição | Inputs | Outputs | RACI | DARE |

| 1 | Analyze Development Practices | Analisar as práticas de desenvolvimento atuais para identificar áreas de melhoria. | Documentação de processos de desenvolvimento | Relatório de análise | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: IT Governance & Transformation; Informed: Architecture & Technology Visioning | Decider: Solution Engineering & Development; Advisor: IT Governance & Transformation; Recommender: Architecture & Technology Visioning; Executer: Solution Engineering & Development |

| 2 | Identify Bottlenecks | Identificar gargalos e áreas onde a autonomia dos desenvolvedores pode ser aumentada. | Relatório de análise | Lista de gargalos | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: IT Infrastructure & Operation; Informed: Data, AI & New Technology | Decider: Solution Engineering & Development; Advisor: IT Infrastructure & Operation; Recommender: Data, AI & New Technology; Executer: Solution Engineering & Development |

| 3 | Propose Autonomy Enhancements | Propor melhorias para aumentar a autonomia dos desenvolvedores, incluindo ferramentas e práticas recomendadas. | Lista de gargalos, feedback dos desenvolvedores | Propostas de melhoria | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: IT Governance & Transformation; Informed: Architecture & Technology Visioning | Decider: Solution Engineering & Development; Advisor: IT Governance & Transformation; Recommender: Architecture & Technology Visioning; Executer: Solution Engineering & Development |

| 4 | Develop Autonomy Guidelines | Desenvolver guidelines claras para o desenvolvimento seguro e eficiente com maior autonomia. | Propostas de melhoria | Guidelines de autonomia | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: Cybersecurity; Informed: Architecture & Technology Visioning | Decider: Solution Engineering & Development; Advisor: Cybersecurity; Recommender: Architecture & Technology Visioning; Executer: Solution Engineering & Development |

| 5 | Implement Support Mechanisms | Implementar mecanismos de suporte contínuos para desenvolvedores, incluindo treinamentos e feedback. | Guidelines de autonomia, feedback dos desenvolvedores | Mecanismos de suporte | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: IT Governance & Transformation; Informed: Data, AI & New Technology | Decider: Solution Engineering & Development; Advisor: IT Governance & Transformation; Recommender: Data, AI & New Technology; Executer: Solution Engineering & Development |

Implement DevSecOps Practices

A implementação das práticas de DevSecOps conforme planejado é fundamental para garantir que a segurança seja integrada de forma contínua e eficiente ao ciclo de desenvolvimento de software.

Este processo envolve a aplicação das políticas e ferramentas definidas na estratégia DevSecOps, a automação de testes de segurança e a integração contínua.

A implementação eficaz requer a colaboração estreita entre as equipes de desenvolvimento, operações e segurança para garantir que todos os aspectos de segurança sejam considerados e aplicados de maneira uniforme.

Treinamentos e workshops são realizados para capacitar a equipe e garantir que todos estejam alinhados com as novas práticas.

A implementação de DevSecOps promove uma abordagem proativa à segurança, reduzindo riscos e aumentando a qualidade do software.

- PDCA focus: Do

- Periodicidade: Contínua

| # | Nome da Atividade | Descrição | Inputs | Outputs | RACI | DARE |

| 1 | Apply Security Policies | Aplicar as políticas de segurança definidas no ciclo de desenvolvimento de software. | Políticas de segurança definidas | Segurança aplicada | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: Cybersecurity; Informed: IT Governance & Transformation | Decider: Solution Engineering & Development; Advisor: Cybersecurity; Recommender: IT Governance & Transformation; Executer: Solution Engineering & Development |

| 2 | Automate Security Tests | Automatizar testes de segurança para garantir a verificação contínua de vulnerabilidades. | Ferramentas de automação, scripts de teste | Testes automatizados | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: IT Infrastructure & Operation; Informed: Data, AI & New Technology | Decider: Solution Engineering & Development; Advisor: IT Infrastructure & Operation; Recommender: Data, AI & New Technology; Executer: Solution Engineering & Development |

| 3 | Conduct Training | Realizar treinamentos e workshops para capacitar a equipe nas práticas de DevSecOps. | Programas de treinamento, políticas de segurança | Equipe capacitada | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: IT Governance & Transformation; Informed: Architecture & Technology Visioning | Decider: Solution Engineering & Development; Advisor: IT Governance & Transformation; Recommender: Architecture & Technology Visioning; Executer: Solution Engineering & Development |

| 4 | Integrate CI/CD | Integrar práticas de integração e entrega contínua para garantir atualizações frequentes e seguras. | Ferramentas de CI/CD, políticas de segurança | Integração contínua | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: IT Infrastructure & Operation; Informed: Architecture & Technology Visioning | Decider: Solution Engineering & Development; Advisor: IT Infrastructure & Operation; Recommender: Architecture & Technology Visioning; Executer: Solution Engineering & Development |

| 5 | Collaborate with Security Teams | Colaborar com as equipes de segurança para garantir que as práticas de DevSecOps estejam alinhadas com os requisitos de segurança. | Políticas de segurança, feedback das equipes de segurança | Alinhamento de segurança | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: Cybersecurity; Informed: IT Governance & Transformation | Decider: Solution Engineering & Development; Advisor: Cybersecurity; Recommender: IT Governance & Transformation; Executer: Solution Engineering & Development |

Monitor DevSecOps Performance

Monitorar continuamente o desempenho das práticas de DevSecOps é crucial para garantir que os objetivos de segurança e eficiência estejam sendo atingidos.

Este processo envolve a coleta e análise de dados sobre a eficácia das práticas implementadas, a detecção de vulnerabilidades e a avaliação do desempenho geral das equipes.

Relatórios regulares são gerados para documentar o status atual e identificar áreas que necessitam de melhorias.

O feedback das partes interessadas é coletado para ajustar e refinar as práticas de DevSecOps, garantindo que elas estejam alinhadas com os objetivos de negócio e as melhores práticas do setor.

O monitoramento contínuo promove uma cultura de melhoria contínua e garante que a segurança seja mantida em todos os estágios do ciclo de desenvolvimento.

- PDCA focus: Check

- Periodicidade: Mensal

| # | Nome da Atividade | Descrição | Inputs | Outputs | RACI | DARE |

| 1 | Collect Performance Data | Coletar dados de desempenho das práticas de DevSecOps implementadas. | Resultados de testes de segurança, métricas de CI/CD | Dados de desempenho coletados | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: IT Infrastructure & Operation; Informed: Data, AI & New Technology | Decider: Solution Engineering & Development; Advisor: IT Infrastructure & Operation; Recommender: Data, AI & New Technology; Executer: Solution Engineering & Development |

| 2 | Analyze Performance Data | Analisar os dados de desempenho para identificar padrões e anomalias. | Dados de desempenho coletados | Relatórios de análise | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: Cybersecurity; Informed: Architecture & Technology Visioning | Decider: Solution Engineering & Development; Advisor: Cybersecurity; Recommender: Architecture & Technology Visioning; Executer: Solution Engineering & Development |

| 3 | Generate Performance Reports | Gerar relatórios detalhados sobre o desempenho das práticas de DevSecOps. | Relatórios de análise, feedback das partes interessadas | Relatórios de desempenho | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: IT Governance & Transformation; Informed: Architecture & Technology Visioning | Decider: Solution Engineering & Development; Advisor: IT Governance & Transformation; Recommender: Architecture & Technology Visioning; Executer: Solution Engineering & Development |

| 4 | Review with Stakeholders | Revisar os relatórios de desempenho com as partes interessadas para assegurar conformidade e qualidade. | Relatórios de desempenho, feedback das partes interessadas | Feedback consolidado | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: Cybersecurity; Informed: Data, AI & New Technology | Decider: Solution Engineering & Development; Advisor: Cybersecurity; Recommender: Data, AI & New Technology; Executer: Solution Engineering & Development |

| 5 | Document Findings | Documentar as descobertas e recomendações com base nos resultados do desempenho. | Relatórios de desempenho, feedback consolidado | Documentação de descobertas | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: Architecture & Technology Visioning; Informed: IT Governance & Transformation | Decider: Solution Engineering & Development; Advisor: Architecture & Technology Visioning; Recommender: IT Governance & Transformation; Executer: Solution Engineering & Development |

Optimize DevSecOps Practices

A otimização contínua das práticas de DevSecOps é vital para manter a eficácia e eficiência das operações de desenvolvimento e segurança.

Este processo envolve a revisão regular das práticas atuais, a análise de feedback de desempenho e a implementação de melhorias com base nas descobertas.

A otimização pode incluir a atualização de ferramentas, a melhoria dos scripts de automação, a redefinição de políticas de segurança e a capacitação contínua da equipe.

A colaboração entre as equipes de desenvolvimento, operações e segurança é essencial para garantir que as melhorias sejam eficazes e alinhadas com os objetivos da organização.

A otimização contínua assegura que as práticas de DevSecOps estejam sempre atualizadas com as melhores práticas do setor e as novas ameaças de segurança.

- PDCA focus: Act

- Periodicidade: Mensal

| # | Nome da Atividade | Descrição | Inputs | Outputs | RACI | DARE |

| 1 | Review Current Practices | Revisar as práticas de DevSecOps atuais para identificar áreas de melhoria. | Documentação de práticas de DevSecOps | Relatório de revisão | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: IT Governance & Transformation; Informed: Architecture & Technology Visioning | Decider: Solution Engineering & Development; Advisor: IT Governance & Transformation; Recommender: Architecture & Technology Visioning; Executer: Solution Engineering & Development |

| 2 | Gather Stakeholder Feedback | Coletar feedback das partes interessadas sobre a eficácia das práticas de DevSecOps. | Relatório de revisão, feedback das partes interessadas | Lista de melhorias sugeridas | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: Cybersecurity; Informed: Data, AI & New Technology | Decider: Solution Engineering & Development; Advisor: Cybersecurity; Recommender: Data, AI & New Technology; Executer: Solution Engineering & Development |

| 3 | Develop Improvement Plan | Desenvolver um plano de melhoria para as práticas de DevSecOps com base no feedback e na revisão realizada. | Lista de melhorias sugeridas | Plano de melhoria documentado | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: IT Infrastructure & Operation; Informed: Data, AI & New Technology | Decider: Solution Engineering & Development; Advisor: IT Infrastructure & Operation; Recommender: Data, AI & New Technology; Executer: Solution Engineering & Development |

| 4 | Implement Improvements | Implementar as melhorias nas práticas de DevSecOps conforme o plano desenvolvido. | Plano de melhoria documentado | Práticas de DevSecOps melhoradas | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: IT Governance & Transformation; Informed: Architecture & Technology Visioning | Decider: Solution Engineering & Development; Advisor: IT Governance & Transformation; Recommender: Architecture & Technology Visioning; Executer: Solution Engineering & Development |

| 5 | Validate Improvements | Validar as melhorias implementadas para garantir que estejam funcionando conforme esperado. | Práticas de DevSecOps melhoradas | Melhorias validadas | Responsible: Solution Engineering & Development; Accountable: Solution Engineering & Development; Consulted: Cybersecurity; Informed: Data, AI & New Technology | Decider: Solution Engineering & Development; Advisor: Cybersecurity; Recommender: Data, AI & New Technology; Executer: Solution Engineering & Development |